Linux Audit – Derinlemesine Sistem Denetimi

auditd, *nix sistemlerde özellikle güvenlik ile ilgili olayların derinlemesine incelenmesi ve raporlanması için kullanılan ve RedHat tarafından geliştirilen çok gelişmiş bir denetleme mekanizmasıdır. auditd ile herhangi bir dosya bütünlük kontrolü aracının yaptığına benzer şekilde sistem dosyalarında meydana gelen değişiklikler takip edilebildiği gibi kernel seviyesinde çalışmasından mütevellit daha derinlere inilerek herhangi bir sistem çağrısının neden olduğu değişiklikler de takip edilerek detaylı olarak loglanabilmektedir.

Bu anlamda Linux ya da Unix sistemlerde olup bitenle ilgili detaylı analiz yapılması gereken noktalarda auditd oldukça işe yaramaktadır. Zira, hangi dosyanın ne zaman kim tarafından değiştirildiğinden, belirli sistem çağrılarının sistemde meydana getirdiği değişiklikleri detaylı olarak analiz edilebilmesi, “sızılmış” bir sisteme hangi yollar ile girildiği ve sistemde ne gibi değişiklikler yapıldığı, arka kapı bırakılıp bırakılmadığının tespiti gibi konuların aydınlatılması açısından oldukça faydalı bir durumdur.

Yazının devamında, auditd ile ilgili detaylı bilgi bulabilir, kurulumu ve yapılandırması ile ilgili notlara erişebilirsiniz… Yazinin devami icin tiklayin.

Özgür Yazılım ve Linux Günleri’nde OSSEC Üzerine Konuşacağım

Linux Kullanıcıları Derneği tarafından 30 – 31 Mart 2012 tarihinde Bilgi Üniversitesi’nde düzenlenecek olan “Özgür Yazılım ve Linux Günleri 2012” etkinliğinde ben de açık kaynak kodlu saldırı tespit sistemi OSSEC üzerine bir seminer vereceğim. Ossec’in ne olduğu, mimarisi ve çalışma prensiplerine değinilecek seminer 31 Mart 2012 Cumartesi günü saat 15:00’da 3. Salonda gerçekleştirilecek.

Linux Kullanıcıları Derneği tarafından 30 – 31 Mart 2012 tarihinde Bilgi Üniversitesi’nde düzenlenecek olan “Özgür Yazılım ve Linux Günleri 2012” etkinliğinde ben de açık kaynak kodlu saldırı tespit sistemi OSSEC üzerine bir seminer vereceğim. Ossec’in ne olduğu, mimarisi ve çalışma prensiplerine değinilecek seminer 31 Mart 2012 Cumartesi günü saat 15:00’da 3. Salonda gerçekleştirilecek.

Her yıl düzenlenen etkinliğin bu seneki tam programına http://ozguryazilimgunleri.org/2012/program/ adresinden erişebilirsiniz.

Linux Sistemlerde Gereksiz Servislerin Tespiti ve Kapatılması

Sistemde aslında kullanımda olmayan servisleri kapatmak, basit ama unutulmaması gereken bir güvenlik önlemidir. Zira kullanılmadığından dolayı çalışmasına gerek olmayan servislerde çıkabilecek herhangi bir güvenlik zafiyeti sistem bütünlüğünü tehlikeye atacağı gibi ayrı olarak sistem kaynaklarının boş yere tüketiliyor olması anlamına da gelmektedir. Dolayısı ile bu tip servislerin saptanması ve devre dışı bırakılması rutin olması gereken bir işlemdir.

Yazının devamında, sunucu olarak kullanılan sistemler için çalışan servislerin listelenmesi, gereksiz olanların hangilerinin olabileceği ve bunların devre dışı bırakılması ile ilgili detaylar bulabilirsiniz.

qmail – Giden Maillerin DKIM ve DomainKeys ile İmzalanması

|

Gönderdiğiniz maillerin gerçekten sizin tarafınızdan gönderildiğini ispat etmeye yönelik bir kimlik doğrulama metodu olan DKIM konusuna önceki bir yazımda değinmiş ve qmail sunucularda giden maillerin DKIM (DomainKeys Identified Mail) ile imzalanmasının nasıl sağlanabileceğini anlatmıştım. Özellikle toplu mail gönderileri yapıyorsanız maillerinize mutlaka uygulanması gereken DKIM bildiğiniz gibi Domainkeys denilen bir diğer kimlik doğrulama metodunun geliştirilmiş ve yaygın olarak kullanılan versiyonudur. |

DKIM ile DomainKeys aynı şeyi amaçlayıp aynı teknolojiyi kullanıyor olsalar ve sadece DKIM kullanmak yeterli gibi görünse de gönderdiğiniz mailleri hem DKIM hem de Domainkeys ile imzalamak elbette daha iyi olacaktır. Zira bazı sistemlerde sadece DKIM doğrulaması yapılırken bazılarında sadece DomainKeys kullanılıyor olabilir. Bu nedenle her iki yöntemi kullanarak yapılan imzalama, iki yöntemden sadece birini kullanan alıcı sistemlerle de iyi geçinmek anlamına gelir. Yazının devamında, daha önceki yazıma ek olarak qmail sistemlerde giden maillerin DKIM’in yanı sıra DomainKeys kullanılarak da imzalanmasından bahsedeceğim.

PfSense Güvenlik Duvarı ve Router Eğitimi 19-20 Mart 2011

|

CeH Türkiye‘den Ozan Uçar, FreeBSD/OpenBSD işletim sistemi ile birlikte gelen Packet Filter’i (PF) temel alarak geliştirilmiş açık kod güvenlik duvarı PfSense ile bir eğitim programı hazırlamış. PfSense’in, kurumsal iş ortamlarında etkin kullanımını amaçlayan iki günlük eğitim BGA.com.tr tarafından organize ediliyor. |

Konuyla ilgili detaylı bilgi almak için aşağıdaki adresleri ziyaret edebilirsiniz:

http://www.cehturkiye.com/index.php/2010/09/18/pfsense-guvenlik-duvari-ve-router-egitimi

http://www.bga.com.tr/pfsense-guvenlik-duvari-egitimi-19-20-mart-2011/

PasswordCard ile Hatırlaması Kolay Güvenli Şifreler

|

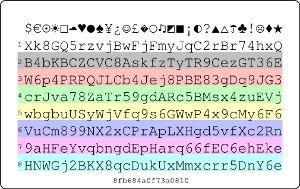

PasswordCard, uzun ve karmaşık şifreler üretmeye ve bunları kolayca hatırlamaya olanak sağlayan zekice düşünülmüş ve güzel bir şifre sistemidir. Üstelik, -resimde bir örneği görüldüğü üzere- kredi kartı ebatlarında olması ve cüzdanda taşınabilmesinden ötürü şifrelerinizi güvenle yanınızda taşımaya da olanak sağlıyor.

Üst satırında semboller ve yukarıdan aşağı sol sırasında rakamlar bulunan, farklı renk satırlara sahip PasswordCard sayesinde, üretilen şifrelerin akılda tutulmasına gerek kalmıyor. Şifrenizin sembol ile sıra numarasını/rengini bilmeniz, şifrenizi hatırlamanız için yeterli oluyor. |

Bilgi güvenliğinin yumuşak karnı olan zayıf ve tahmin edilebilir şifrelerden sakınmaya olanak sağlayan bir araç olmasından ötürü, yazının devamında, PasswordCard ile ilgili biraz daha fazla detaya değinmek istiyorum;

Nmap5 ve Hping3 Hızlı Kullanım Kılavuzu (Cheatsheet)

Geçenlerde, http://www.securitybydefault.com adresinde Nmap5 ve Hping3 için hızlı kullanım klavuzu tarzında iki adet derli toplu güzel pdf dökümanı yayınlandı. Siz de Nmap ve Hping kullanıyorsanız eminin işinize yarayacaktır.

Nmap5

http://sbdtools.googlecode.com/files/Nmap5%20cheatsheet%20eng%20v1.pdf

Hping3

http://sbdtools.googlecode.com/files/hping3_cheatsheet_v1.0-ENG.pdf

Kaynaklar (İspanyolca)

http://www.securitybydefault.com/2010/02/chuleta-de-nmap-5.html

http://www.securitybydefault.com/2010/02/hping3-cheatsheet.html

WAFP – Web Application Finger Printer

|

Wafp, ruby ile yazılmış, sqlite3 kullanan ve bir web sitesinden aldığı bilgileri kendi database’i ile karşılaştırarak ilgili web uygulama hakkında bilgi veren ve sürüm numarasını tespit etmek üzere kullanılan bir araçtır. Penetrasyon testleri için kullanılabilecek olan wafp detayında belirttiğiniz web sitesinden aldığı veriyi bir db’ye yazar, sonrasında da elde edilen bu veriye ait checksum’ları kendi database’inde bulunanlarla eşleştirerek uygulama hakkında sürüm numarası gibi bilgileri saptar. Bu şekilde hedef uygulamanın altyapısı hakkında bilgi edinilebilir. |

Penetrasyon testerları için faydalı bir araç olan web application finger printer, ruby ve shell scriptlerden oluştuğu için sisteme ayıca kurulmaya gerek bulunmamaktadır ve tüm linux dağıtımlarında ve gerekli düzenlemeleri yaptıktan sonra BSD’ler üzerinde de çalışabilir. Yazının devamında kullanımı ile ilgili detaylı bilgi bulabilirsiniz.